Möchten Sie ihre Liste der Paketquellen nicht von Hand zusammentragen, sondern stattdessen über eine Software erstellen lassen, bieten sich der Debian Sources List Generator [Debian-Sources-List-Generator] und der Ubuntu Sources List Generator [Ubuntu-Sources-List-Generator] von Jonhnatha Trigueiro an. Dabei handelt es sich um eine JavaScript-Anwendung, die Sie über ihren Webbrowser benutzen. Als Ergebnis erhalten Sie am Ende eine Textdatei, die Sie überprüfen und in Ihr System einpflegen können. Vor der Übernahme empfehlen wir, für alle Fälle von der derzeit genutzten Datei eine Sicherheitskopie anzulegen, sodass Sie im Bedarfsfall darauf zurückgreifen können.

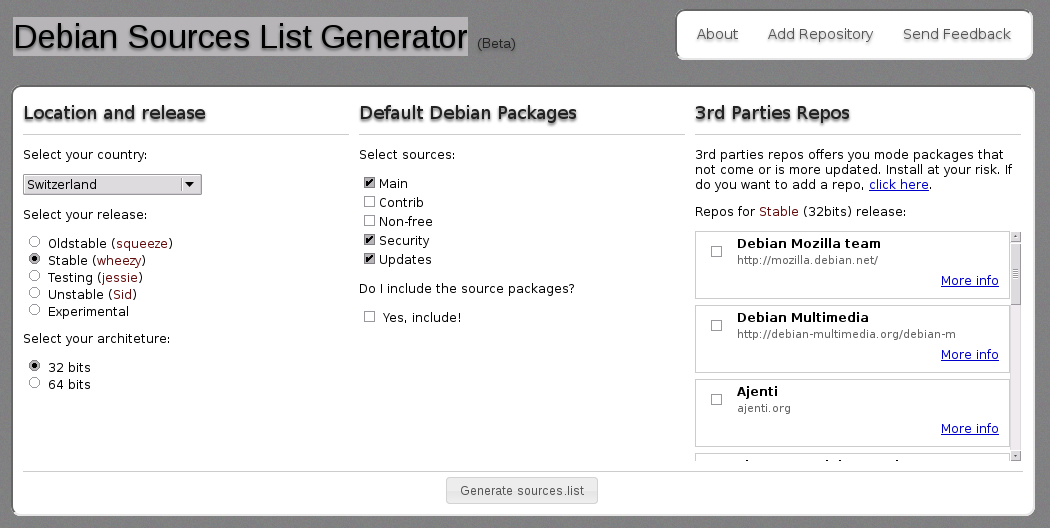

Zunächst wählen Sie ihre geographische Region aus, danach die

Veröffentlichung (siehe Abschnitt 2.10, „Veröffentlichungen“), die Architektur (siehe

Abschnitt 1.2, „Debian-Architekturen“) Ihres Systems und die Distributionsbereiche

(siehe Abschnitt 2.9, „Distributionsbereiche“). In der rechten Spalte wählen Sie die

gewünschten Repositories von Drittanbietern aus, sofern Sie dazu Bedarf

haben (siehe Abbildung 3.8, „Auswahl der Komponenten im Debian Sources List Generator“). Über den Knopf

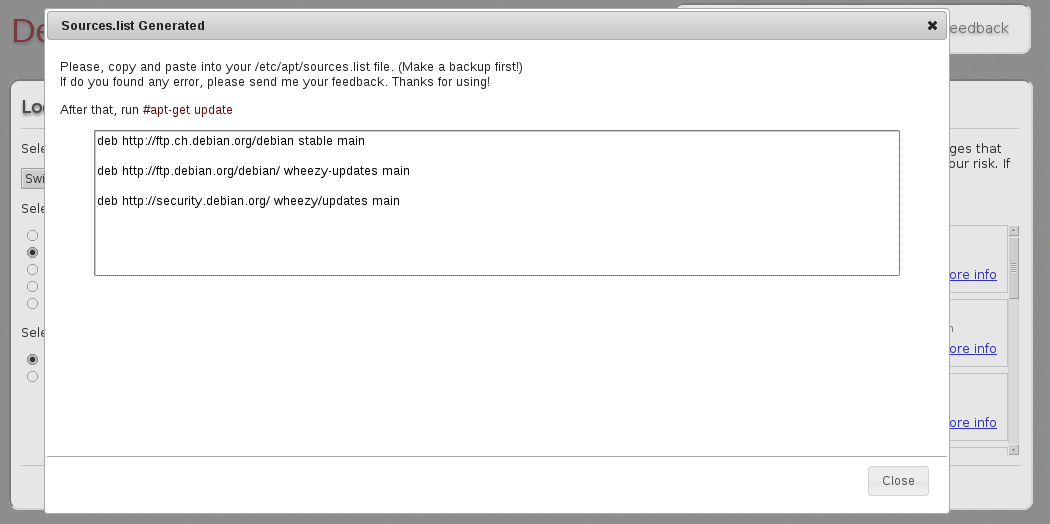

erstellt Ihnen das Programm eine

passende Liste der Paketquellen (siehe

Abbildung 3.9, „Erzeugte sources.list durch den Debian Sources List Generator“). Diese Datei können Sie nun

als neue /etc/apt/sources.list in Ihr System übernehmen.

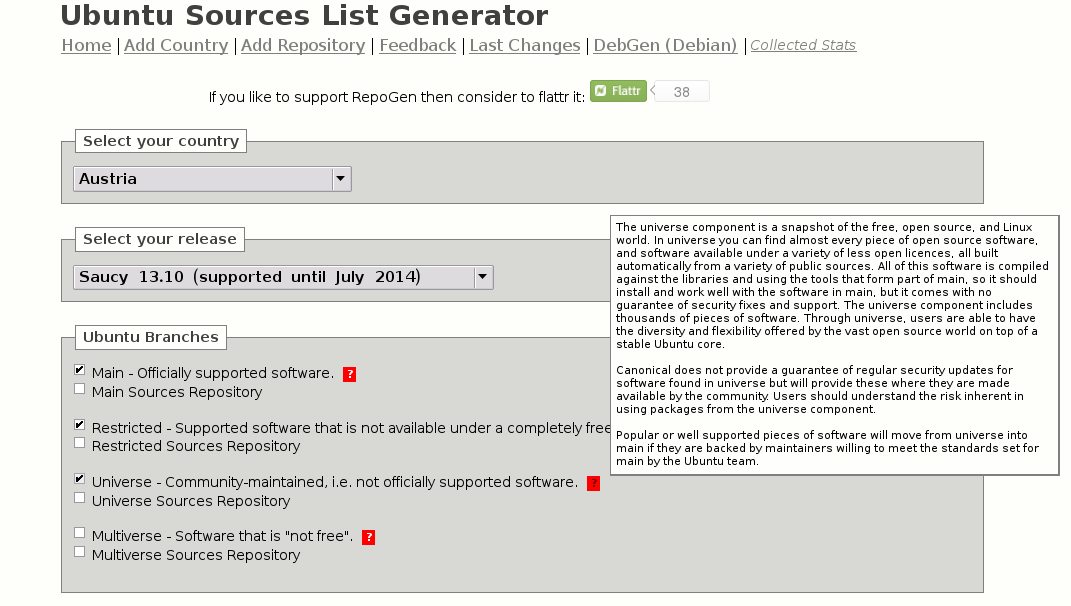

Die Abfolge ist ähnlich zu Debian, nur wesentlich umfangreicher. Nach der geographischen Region und der Veröffentlichung (siehe Abschnitt 2.10, „Veröffentlichungen“) wählen Sie die Distributionsbereiche (siehe Abschnitt 2.9, „Distributionsbereiche“) aus, die hier als Ubuntu Branches bezeichnet werden. Hinter den Fragezeichen verbergen sich Erläuterungen, welche den ausgewählten Distributionsbereich näher beschreiben. Danach können Sie neben der Architektur (siehe Abschnitt 1.2, „Debian-Architekturen“) auch etliche zusätzliche Paketquellen von Ubuntu-Partnern hinzufügen. Am Schluß erstellen Sie mit einem Klick auf den Knopf die entsprechende Liste der ausgewählten Paketquellen, die Sie in ihr System übernehmen können.